Security Group vs. Network Access Control List(NACL)

덤프 자료 제작하느라 블로그 글을 한동안 못썼습니다. 일전에 작성했던 네크워크 기초이론에 이어서 오늘은 보안그룹과 NACL에 대해 알아보도록 하겠습니다. 이 두 개념은 정확하 숙지하시기 바랍니다.

| 보안 그룹 | NACL |

| 인스턴스 레벨에 적용 (ENI와 연결) | 서브넷 레벨에 적용 |

| 허용 규칙만 지원 | 허용 및 거부 규칙 지원 |

| 상태 저장 : 규칙에 관계없이 반환 트래픽이 자동 허용됨 | 상태 비저장 : 반환 트래픽이 명시적으로 허용되어야함 |

| 트래픽 허용 여부를 결정하기 전에 모든 규칙을 평가 | 트래픽 허용 여부를 결정할 때 번호가 가장 낮은 규칙부터 순서대로 규칙을 처리함 |

| 인스턴스 시작 시 누군가 보안 그룹을 지정하거나 나중에 보안 그룹을 인스턴스와 연결하는 경우에만 인스턴스에 적용됨 | 연결된 서브넷의 모든 인스턴스에 자동 적용됨 |

Security Group (보안 그룹)

- 인스턴스에 대한 인바운드 및 아웃바운드 트래픽을 제어하는 가상 방화벽 역할

- 서브넷 수준이 아니라 인스턴스 수준에서 작동 (EC2 인스턴스의 ENI 와 연결)

- 하나의 EC2 인스턴스 ENI 에 5개까지 보안그룹연결 가능

- 보안 그룹은 허용 규칙만 지정 가능하고 거부 규칙은 지정 할 수 없음

- 보안 그룹은 연결 상태를 추적하는 상태저장 방화벽

- 보안 그룹은 생성된 VPC 내에서만 사용 가능

Security Group - Stateful

- 아웃바운드 규칙에 산관없이 허용된 인바운드 트래픽에 대한 반응으로 외부로 나가는 흐름 수행

- 사용자가 인스턴스에서 요청을 전송하면 해당 요청의 응답 트래픽은 인바운드 보안 그룹 규칙에 관계없이 인바운드 흐름 허용

Network Access Control List (NACL)

- 서브넷 내부와 외부의 트래픽을 제어하는 방화벽

- 서브넷 레벨의 연결 방화벽

- 하나의 NACL은 여러 서브넷과 연결 가능

- 하나의 서브넷은 하나의 NACL만 연결 가능

- NACL은 허용, 거부 규칙 모두 지정 가능

- NACL은 상태 비저장 방화벽 (Stateless Firewall)

- EC2 웹서버 운영 시 외부에서 Client가 접속 후 리턴 트래픽 받을 경우 NAT 사용하므로 임시포트 1024 ~ 65535 사용

Network Access Control List (NACL) 번호 규칙

- 가장 낮은 번호가 지정된 규칙부터 시작해서 트래픽이 내부 혹은 외부로 전달되도록 허용되는지 결정

- 번호가 가장 낮은 규칙부터 평가

- 규칙에 사용할 수 있는 가장 높은 번호 : 32766

Shield & WAF

Shield

- AWS Web Application을 DDoS 공격으로부터 보호

- Shield는 2가지 유형을 제공

| Shield Standard | Shield Advanced |

| 모든 AWS 사용자에게 적용되어 있음 (무료) | 스탠다드 서비스보다 많은 보호 제공 (유료) |

| SYN / UDP Flood 등 기본적인 DDoS 공격 보호 | EC2, ELB, CloudFront, Route 53 등에 정교한 DDoS 보호제공 |

Web Application Firewall (WAF)

- Web Application을 보호하는 방화벽

- HTTP (OSI 7계층)에서 동작

- Application Load Balancer, API Gateway, CloudFront에 적용 가능

Web Application Firewall (WAF)

- 악성 IP 주소 차단

- 특정 국가의 엑세스 차단

- SQL Injection, Cross-Site-Scroptiong (XSS) 방어

- 속도 기반 규칙 (Rate-based rules)으로 DDoS 공격 방어

Web Application Firewall (WAF)

- AWS Organizations의 여러 계정과 애플리케이션의 방화벽 규칙을 중앙에서 구성 및 관리할 수 있는 보안 관리 서비스

- 중앙의 관리자 계정에서 방화벽 규칙을 수립하고, 보안 정책을 생성하며, 전체 인프라에 걸쳐 중앙에서 적용 가능

- 중앙에서 여러 AWS 계정 및 리소스에 걸쳐 있는 Amazon VPC에 대해 AWS WAF 규칙, AWS Shield Advanced 보호, 보안 그룹 및 AWS Network Firewall 규칙 및 AWS Marketplace 서드 파티 방화벽 규칙 및 Amazon Route 53 Resolver DNS Firewall 규칙을 중앙에서 구성 가능

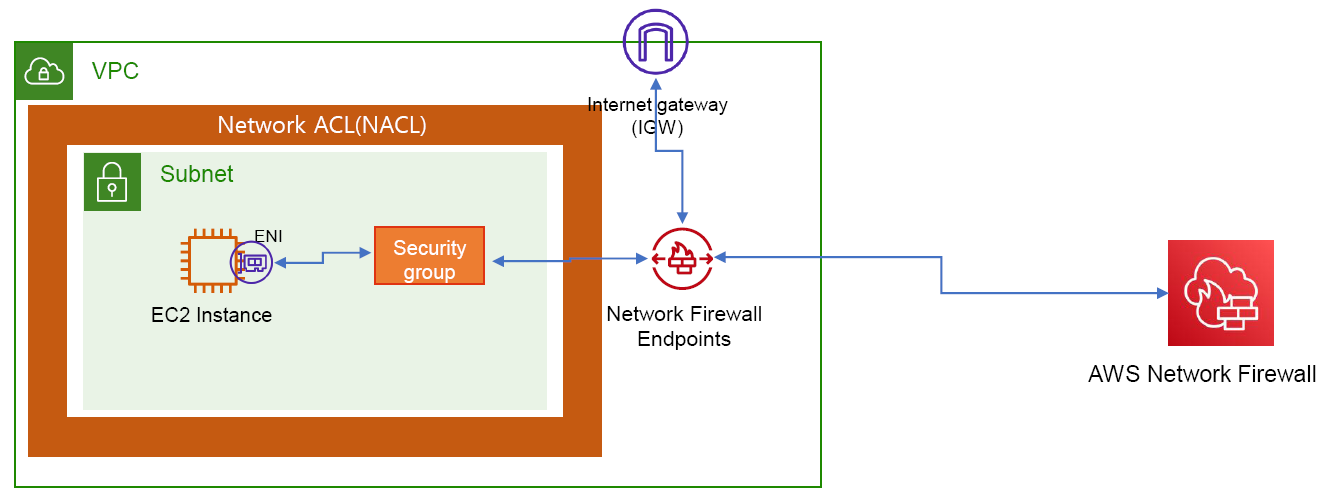

AWS Network Firewall

AWS Network Firewall 개요

- VPC에 대한 인바운드 아웃바운드 트래픽을 제어하는 방화벽

- 인스턴스, 서브넷 수준이 아닌 VPC 수준에서 작동

- 인터넷 게이트웨이, NAT 게이트웨이, VPN, Direct Connect와 연결되는 트래픽을 필터링

- Suricata 오픈소스 기반 침입 탐지 및 방지 시스템 규칙을 적용 가능

- IP 주소 뿐만 아니라 도메인 네임 기반의 필터링 가능

AWS Network Firewall 구성

Firewall (방화벽)

- VPC와 연결되어 방화벽 정책에 따라 네트워크 트래픽을 보호

Firewall Policy (방화벽 정책)

- VPC로 들어가고 나가는 트래픽을 검사하는 규칙이 포함된 정책

- 방화벽의 동작을 정의하는 Stateless와 Stateful rule group의 모음

- 방화벽 정책은 방화벽과 연결 되어 사용

Rule Group (규칙 그룹)

- 네트워크 트래픽을 검사하고 제어하는 stateless 또는 stateful 규칙의 모음

Security Group, NACL, WAF, AWS Network Firewall 비교

| Security Group | NACL | WAF | AWS Network Firewall | |

| 보호 범위 | 인스턴스 레벨 | 서브넷 레벨 | 엔드포인트 레벨 | VPC 레벨 |

| 상태저장 / 상태 비저장 | 상태 저장 | 상태 비저장 | 상태 비저장 | 둘 다 지원 |

| 기능 | IP, Port, Protocol 필터링 | IP, Port, Protocol 필터링 | Application Layer 필터링 | IP, Port, Protocol 필터링 IPS/IDS 규칙 적용 FQDN(DNS Name) 필터링 |

| 트래픽 흐름 | All Ingress / egress | All Ingress / egress | only Ingress | All Ingress / egress |

Security Group, NACL, WAF, AWS Network Firewall 이해되셨으면 아래 광고 한번 클릭 부탁 드립니다.

728x90

반응형

'Cloud > AWS ANS' 카테고리의 다른 글

| Network Address Translation (NAT) (0) | 2023.12.06 |

|---|---|

| 네트워크 기초 이론 #3 (6) | 2022.12.07 |

| 네트워크 기초 이론 #2 (1) | 2022.12.07 |

| 네트워크 기초 이론 #1 (2) | 2022.12.01 |